![]()

NSA และ Australian Signals Directorate (ASD) ได้ร่วมกันออกรายงานเพื่อช่วยผู้ดูแลองค์กรตรวจสอบและจัดการภัยคุกคามของ Web Shell

Web Shell เป็นโปรแกรมอันตรายหรือสคิร์ปต์ที่แฮ็กเกอร์นำไปติดตั้งกับเซิร์ฟเวอร์ที่เจาะได้แล้ว เพื่อทำหน้าที่เป็น Backdoor หรือรักษาการติดต่อ ทั้งนี้อาจจะเปิดให้แฮ็กเกอร์สามารถเข้ามาอัปโหลด ดาวน์โหลด เปลี่ยนแปลงแก้ไขไฟล์หรือได้ โดย Web Shell อาจถูกเขียนด้วยหลายภาษาเช่น PHP, GO และอื่นๆ

โดย NSA และ ASD ได้ร่วมกันออกเอกสารเป็น PDF เพื่อแนะวิธีการจัดการกับ Web Shell ซึ่งพูดถึงเรื่องต่างๆ ดังนี้

– สคิร์ปต์เพื่อทำการสแกนเทียบเว็บไซต์บน Production กับ Image ที่มั่นใจว่าปลอดภัยอยู่

– การใช้ Splunk เพื่อตรวจหา URL อันตรายในทราฟฟิกของเว็บ

– เครื่องมือวิเคราะห์ Log ของ IIS

– Signature โดยทั่วไปของ Web Shell

– ขั้นตอนในการค้นหา Network flow ที่ไม่คาดคิด

– ขั้นตอนการค้นหาโปรเซสที่ถูกเรียกผิดปกติด้วย Sysmon

– ขั้นตอนการค้นหาโปรเซสที่ถูกเรียกผิดปกติด้วย Auditd

– HIPS Rule เพื่อบล็อกการเปลี่ยนแปลงการเข้าถึง Directory Web

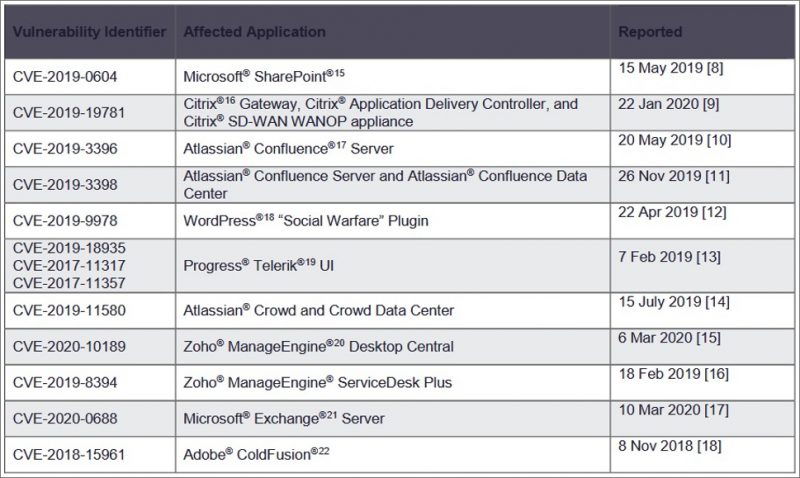

นอกจากนี้ยังได้พูดถึงช่องโหว่ที่พบบ่อยที่ค้นร้ายมักใช้เพื่อเจาะเว็บแอปพลิเคชั่นที่เกิดขึ้นไม่นานนี้ (ตามรูปด้านบน) อย่างไรก็ดี NSA แนะว่าก่อนเริ่มอะไรควรเริ่มจากหาช่องโหว่เหล่านี้ใน Production ก่อน

ขอขอบคุณแหล่งที่มา :